Blockchain security experts have uncovered a malicious mobile application, BOM, responsible for stealing over $1.82 million in cryptocurrency. According to blockchain security firms SlowMist and OKX Web3 Security, the app secretly accessed users' private keys and mnemonic phrases.

Les experts en sécurité de la blockchain ont découvert une application mobile malveillante, Bom, responsable du vol de plus de 1,82 million de dollars en crypto-monnaie. Selon les sociétés de sécurité blockchain Slowmist et OKX Web3 Security, l'application a secrètement accédé aux clés privées des utilisateurs et aux phrases mnémoniques.

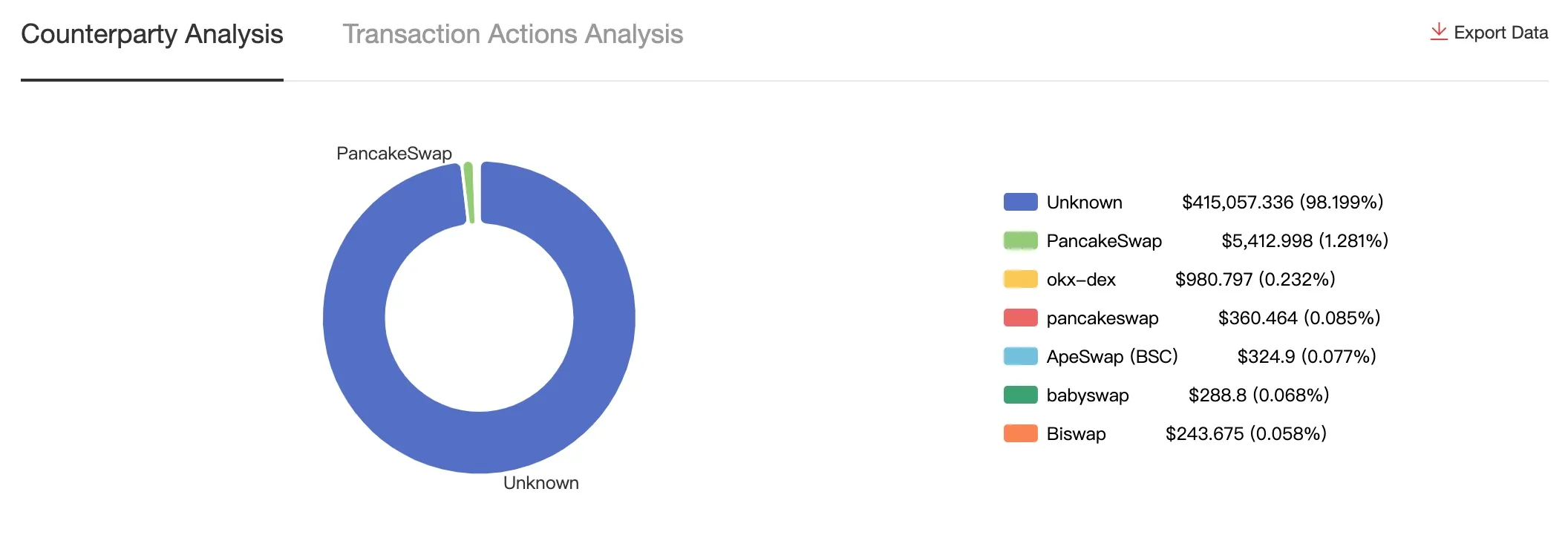

Analysis of stolen funds movement from the BOM creator across multiple DEXs | Source: SlowMist

Analyse du mouvement des fonds volés auprès du créateur de Bom à travers plusieurs DEX | Source: Slowmist

SlowMist's February 27th report detailed the first unauthorized transactions occurring on February 14th. On-chain analysis revealed BOM as a fraudulent app that tricked users into granting excessive file access permissions. Once granted, the app scanned the device, exfiltrated wallet data, and transmitted it to a remote server.

Le rapport du 27 février de Slowmist a détaillé les premières transactions non autorisées survenues le 14 février. L'analyse en chaîne a révélé Bom comme une application frauduleuse qui a incité les utilisateurs à accorder des autorisations excessives d'accès aux fichiers. Une fois accordé, l'application a numérisé l'appareil, a exfiltré des données de portefeuille et l'a transmise à un serveur distant.

The app's request for unnecessary permissions, such as access to photos and media, was flagged as highly suspicious. SlowMist noted, "On iOS, the app deceptively requests permissions, claiming this access is necessary for normal operation. This behavior is highly suspicious—a blockchain application has no legitimate reason to require access to the photo gallery."

La demande de l'application d'autorisations inutiles, telles que l'accès aux photos et aux médias, a été signalée comme très suspecte. Slowmist a noté: "Sur iOS, l'application demande Deceptiverly les autorisations, affirmant que cet accès est nécessaire pour un fonctionnement normal. Ce comportement est très suspect - une application de blockchain n'a pas de raison légitime d'exiger l'accès à la galerie de photos."

SlowMist tracked the stolen funds across multiple blockchains, identifying at least 13,000 victims. The main hacker address (0x49aDd3E…) transferred funds through BNB Chain, Ethereum, Polygon, Arbitrum, and Coinbase's Base. Stolen cryptocurrencies included Tether (USDT), Ethereum (ETH), Wrapped Bitcoin (WBTC), and Dogecoin (DOGE).

Slowmist a suivi les fonds volés sur plusieurs blockchains, identifiant au moins 13 000 victimes. L'adresse du pirate principale (0x49add3e…) a transféré des fonds via la base de la chaîne BNB, Ethereum, Polygon, Arbitrum et Coinbase. Les crypto-monnaies volées incluaient Tether (USDT), Ethereum (ETH), Bitcoin enveloppé (WBTC) et Dogecoin (DOGE).

While the perpetrators remain unidentified, SlowMist analysts observed the app's backend services were offline during their investigation, suggesting an attempt to conceal their activities. Some funds were laundered through decentralized exchanges like PancakeSwap and OKX-DEX.

Alors que les auteurs restent non identifiés, les analystes de Slowmist ont observé que les services backend de l'application étaient hors ligne au cours de leur enquête, suggérant une tentative de cacher leurs activités. Certains fonds ont été blanchis à travers des échanges décentralisés comme Pancakeswap et Okx-Dex.

CoinPedia News

CoinPedia News Cryptopolitan_News

Cryptopolitan_News DogeHome

DogeHome CoinsProbe

CoinsProbe Coin Edition

Coin Edition crypto.news

crypto.news TheNewsCrypto

TheNewsCrypto